Cyberangriffe, insbesondere in Form von Ransomware, die Daten verschlüsselt und damit unbrauchbar macht, haben im vergangenen Jahr erneut einige Krankenhäuser in Deutschland getroffen. Krankenhausbetreiber und Gesetzgeber sehen wachsende Bedrohungen für die Patientensicherheit sowie den Schutz höchstpersönlicher medizinischer Patientendaten – und versuchen mit Investitionen, neuen Regularien und einer höheren Sensibilisierung von Mitarbeitenden dagegen zu halten. Dabei werden vermeintliche „Best Practices” anderer Unternehmen übernommen und versucht, sie auch in Krankenhäusern zu etablieren. Sicherheitsauditoren, externe Berater und Anbieter von Sicherheitsdienstleistungen scheinen dabei einen wichtigen Teil der Sicherheitsproblematik ausgemacht zu haben: das nachlässige Verhalten des Klinikpersonals.

Passwörter, die an Kollegen und Kolleginnen weitergegeben werden, Stationsrechner, bei denen sich nie jemand ausloggt, sensible Daten, die über private Messenger oder die Cloud verschickt werden, der verbotene Einsatz von USB-Sticks und das Herunterladen von nicht vorgesehener Software sind nur einige Beispiele für Regelbrüche, die tagtäglich von medizinischem Personal in deutschen Krankenhäusern begangen werden. Die vermeintliche Ursache haben jene „Sicherheitsexperten“ schnell identifiziert: das Personal bringt nicht das nötige Verständnis und Vorwissen in der IT-Sicherheit mit. Die Lösung: Trainings, Sensibilisierungsmaßnahmen und Phishing Simulationen, mit denen die Reaktion des Personals auf Phishing Versuche getestet wird. Anbieter für solche Produkte finden sich zuhauf. Die Vorgaben des Bundesamtes für Sicherheit in der Informationstechnik (BSI) für Einrichtungen der Kritischen Infrastruktur, sowie die ISO 27001 Zertifizierung für IT-Sicherheit, verlangen dann auch explizit solche Maßnahmen.

Sensibilisierungsmaßnahmen als Scheinlösung

Doch ist fehlendes Sicherheitsbewusstsein das wirkliche Problem und Sensibilisierung die Lösung? Mitnichten. Zeitraubende, komplizierte, nicht-nutzbare Sicherheitslösungen und Vorschriften sind die eigentlichen Blocker. Medizinisches Personal steht häufig unter erheblichem zeitlichem Druck. Überarbeitung und Überstunden sind oft die Regel. Zunehmende Bürokratie, begleitet durch immer mehr IT, lösen Frust aus und verbreiten das Gefühl, dass man sich nicht mehr auf das Wesentliche, also die Versorgung der Patienten, konzentrieren kann. Und nun soll dieses Personal auch noch zur IT-Sicherheit geschult werden und Zeit aufwenden, um die IT-Sicherheit der Krankenhäuser besser zu machen.

Dass dieses Vorgehen funktioniert, ist eine Illusion – wie schon Basiswissen aus der Psychologie zeigt: Kahnemans 2-Systeme lehren, dass wir nur einen sehr kleinen Teil unserer mentalen Energie pro Tag für aktives Nachdenken verwenden können. Medizinisches Personal muss über medizinische Probleme nachdenken und Entscheidungen zum Patientenwohl treffen – und hat keine Zeit, um E-Mails auf Phishing-Merkmale zu überprüfen oder sich neue Passwörter auszudenken. Die Benutzbarkeit und Umsetzbarkeit von IT-Sicherheit wird vom Krankenhausmanagement, welches solche vermeintlich lästigen technischen Probleme oft einfach an die IT-Verantwortlichen abgibt, fast nie mitgedacht. Ein weiteres einfaches Beispiel: Mitarbeitende sollen je ein separates Passwort für den Login auf dem Stationsrechner und dem anschließenden Login in das System zur Verwaltung der Patientenakten verwenden. Eine scheinbar einfache Anforderung, die in vielen Organisationen und auch im privaten Kontext üblich ist.

Verhaltensumstellung braucht Unterstützung

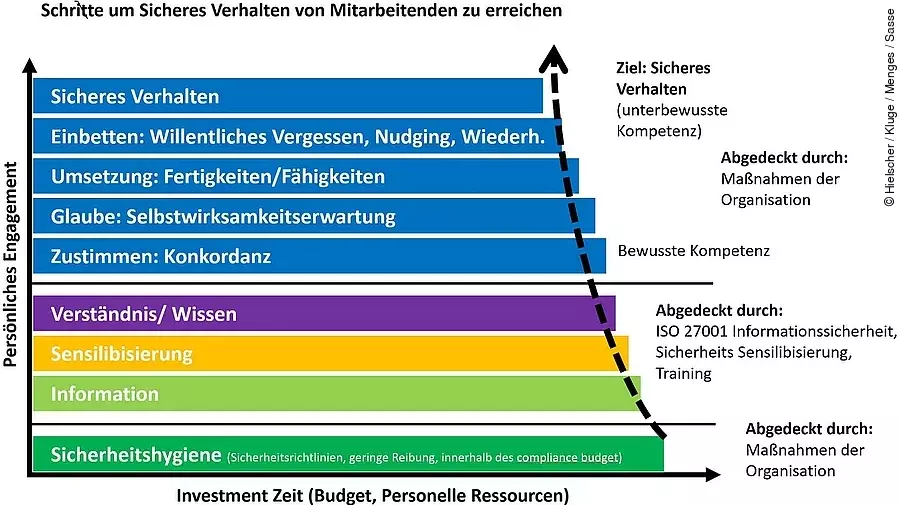

Doch im Krankenhausalltag muss medizinisches Personal dutzende, vielleicht sogar hunderte Male am Tag kurz an Stationsrechnern arbeiten – den Regeln nach jedes Mal verbunden mit einem Login-Logout Prozess. Jedes Mal kostet dieser Zeit und Konzentration, mindestens Sekunden, über den Tag akkumuliert viele Minuten. Eine einfacher nutzbare Lösung wäre ein Login via Gesichtserkennung – und das direkt für alle Anwendungen. Die Sicherheitshygiene, zu der auch die Umsetzbarkeit von Sicherheit gehört, ist dann auch die erste Stufe auf der sogenannten Sicherheitslernkurve. Sicherheits-Trainings sind mindestens nutzlos, wenn nicht sogar schädlich, wenn diese Voraussetzung nicht gegeben ist. Auf der anderen Seite sind sie jedoch auch nicht ausreichend, um eine Verhaltensumstellung von Mitarbeitenden hin zu sicherem Verhalten und sicheren Routinen zu bewirken. Auf dem Weg der Verhaltensumstellung müssen die Krankenhäuser das Personal unterstützen – die Sicherheitslernkurve der Human-Centred Security erklärt, wie.

Die Sicherheitslernkurve

Die Sicherheitslernkurve der Human-Centred Security beschreibt in neun Schritten, was tatsächlich notwendig ist, um sicheres Verhalten bei Mitarbeitenden zu erreichen. Krankenhäuser haben ihren bisherigen Fokus fast ausschließlich auf den Schritten zwei bis vier, in denen es um Wissensvermittlung geht. Eine tatsächliche Verhaltensumstellung des Personals hin zu sicherem Verhalten kann so nicht gelingen. Auf der ersten Stufe steht die sogenannte Sicherheitshygiene. Sie besagt, dass IT-Sicherheitsregeln auch umsetzbar sein müssen – was meist nicht der Fall ist. Sie müssen einfach nutzbar und verständlich sein – und sich vor allem in bestehende Arbeitsabläufe einfügen.

Die Notwendigkeit, sich erst mit einem Passwort im Stationsrechner anmelden zu müssen und dann mit anderen Passwörtern in verschiedenen Anwendungen, nur um Daten einzusehen oder die Gabe eines Medikamentes einzugeben (eine Aufgabe von wenigen Sekunden), ist ein prominentes Beispiel für eine gestörte Sicherheitshygiene. Die folgenden Schritte – Information, Sensibilisierung und Verstehen/Wissen – beschreiben, was Personal überhaupt über IT-Sicherheit wissen muss (Stationspersonal etwa muss nicht das gleiche Wissen haben mit IT-Mitarbeitende). Klar ist, dass generische Onlinetrainings von der Stange keinen Mehrwert bei der Verankerung von Wissen bringen. In solchen Trainings werden Mitarbeitende mit unspezifischem Allgemeinwissen über IT-Sicherheit beschossen, wobei die Relevanz für den eigenen Arbeitsplatz und die eigenen Routinen oft fehlt, von einem Inhalt, der auf das eigene Wissensniveau angepasst ist, ganz zu schweigen.

Selbstwirksamkeitserwartung

Die fünfte Stufe – Zustimmung – sagt aus, dass das Personal aktiv zustimmen muss, um zur Informationssicherheit beizutragen. Es muss klar sein, mit welchen konkreten Verhaltensweisen die wirklich wichtigen Daten geschützt werden können. Nur wenn Mitarbeitende merken, dass sie mit ihren Fähigkeiten wirklich einen Unterschied machen können und eine Chance haben, Angriffe abzuwehren, werden sie dies auch versuchen – das beschreibt die Selbstwirksamkeitserwartung (Stufe sechs). Phishing Simulationen, in denen Krankenhäuser ihr eigenes Personal angreifen, können sich stark negativ darauf auswirken. Eine Erfahrung, die zuletzt auch die Asklepios Kliniken machen mussten, die ihr Personal mit falschen Corona-Boni-Versprechungen via Mail testen wollten. Erlernte Fähigkeiten müssen auch trainiert werden, also implementiert (Stufe sieben). Wenn medizinisches Personal etwa Patientendaten nur verschlüsselt verschicken sollen, dann müssen sie üben wie man ver- und entschlüsselt, damit sie Vertrauen in diese Prozesse bekommen.

Auf der achten Stufe geht es dann um verschiedene Konzepte der Verhaltens- und Organisationspsychologie, die dabei helfen sollen, neue, sichere Routinen wirklich in konkretes Verhalten einzubetten. Dazu gehört unter anderem das willentliche Vergessen, bei dem Auslöser für veraltetes, unsicheres Verhalten erkannt und beseitigt werden – beispielsweise die Excel-Liste mit Passwörtern auf dem Desktop. Im letzten Schritt ist sicheres Verhalten erreicht. Erst jetzt kann man über Dinge wie das explizite Belohnen dieses Verhaltens nachdenken.

Akzeptanz wird außer Acht gelassen

IT-Sicherheit kann dabei jedoch nicht als rein technisches Problem gesehen werden, das die IT-Verantwortlichen und die Administratoren schon irgendwie gelöst bekommen. Schon im Beschaffungsprozess muss größer gedacht werden. Wird heute ein neues PC-System oder eine neue Anwendung beschafft, spielen Sicherheitsfragen wie die Komplexität der Authentifizierung meist keine Rolle. Funktionale Anforderungen scheinen wichtiger. Das in der Stationspraxis jedoch auch solche Nicht-Funktionalen Sicherheitsanforderungen zur Akzeptanz eines Systems beitragen, wird außer Acht gelassen. Das medizinische Personal muss künftig in den Beschaffungsprozess eingebunden werden, denn jene Systeme müssen erst in der Stationspraxis getestet werden. Ein Vorgang, der in anderen Bereichen selbstverständlich ist. Auch die Vorbildfunktion von leitendem medizinischem Personal auf die IT-Sicherheit ist nicht zu unterschätzen: Wenn schon eine Oberärztin sich nicht jedes Mal am Stationsrechner abmeldet oder ihren Zugang mit Assistenzärzten teilt – wieso sollten diese sich anders verhalten?

Ja, es ist wahr, dass viele Krankenhäuser nicht genug in ihre IT-Sicherheit investieren. Doch statt blind vermeintlichen Standardlösungen und falschen Best-Practices zu folgen, sollte vorher zusammen mit den verschiedenen Verantwortlichen überlegt werden, was überhaupt realistisch umgesetzt werden kann – und vor allem, wie das Personal dabei nicht in seiner täglichen Arbeit behindert wird. Und zwar nicht nur in der IT-Abteilung und der medizinischen Leitung, sondern auch mit dem Ärztlichen- und Pflegepersonal, das die Lösungen am Ende einsetzen soll. Ansonsten kann der Schaden, den IT-Sicherheit anrichtet, größer sein als jener, den sie zu verhindern sucht.

Derzeit sind noch keine Kommentare vorhanden. Schreiben Sie den ersten Kommentar!

Jetzt einloggen