Wer bauen oder umbauen möchte hat meist schon eine genaue Vorstellung davon, wie das spätere Gebäude einmal aussehen soll. Für die detailgetreuen Pläne holt man sich einen Architekten an Bord, wobei Änderungswünsche an der einen oder anderen Stelle selbstverständlich sind. So ähnlich verhält es sich auch bei der „Arena für digitale Medizin“, einem „Bauvorhaben“ der Gematik.

Die Arena steht sinnbildlich für die Idee eines einfachen und sicheren Datenaustausches im Gesundheitswesen, in dessen Mittelpunkt der Patient steht. Da die aktuelle Telematikinfrastruktur (TI) nicht mehr dem Stand der Technik entspricht, hat ein Konsortium, bestehend aus den drei zur Bundesdruckerei gehörenden Unternehmen Bundesdruckerei, D-Trust und Genua, der Compugroup Medical und dem Fraunhofer Institut für Angewandte und Integrierte Sicherheit AISEC, im Auftrag der Gematik das Konzept für die TI 2.0 entwickelt.

Das Konzept für die TI, wie sie heute genutzt wird, entstand Anfang der 2000er-Jahre. Die Sicherheit nach dem damaligen Stand der Technik sah ein in sich geschlossenes Netzwerk vor mit Hardware-Komponenten wie Konnektoren und Smartcards. „Unter IT-Sicherheitsexperten gilt diese Philosophie eines geschlossenen Netzwerks als veraltet“, stellt Holm Diening, Chief Security Officer der Gematik, fest. „Wer es einmal über die Zugbrücke geschafft hat, wird als vertrauenswürdig eingestuft und kann innerhalb des Netzwerks agieren“, ergänzt er.

Andere Architektur, andere Sicherheit

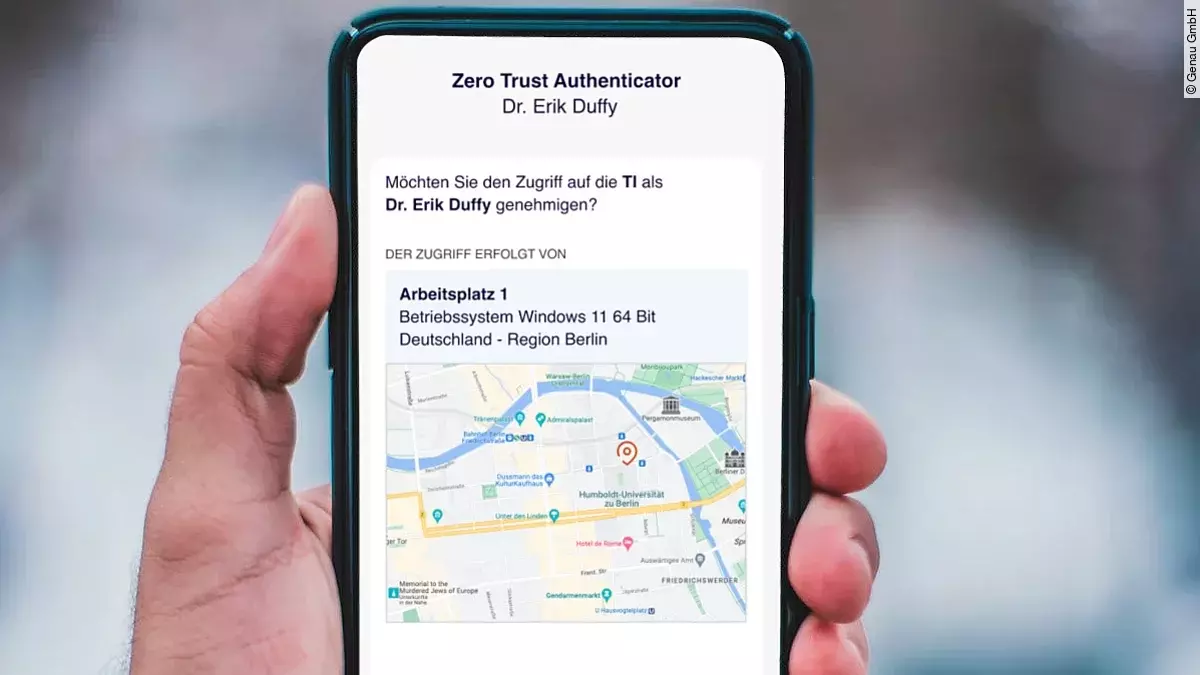

In der TI 2.0 sollen die Fachdienste deshalb nicht mehr über ein zentrales Netz, sondern direkt über das Internet erreichbar sein – genauso wie die Dienste von Unternehmen wie etwa Banken, Versicherungen oder Cloud-Anbietern. Die Zugriffskontrolle erfolgt einer Vorgabe der Gematik entsprechend nach dem Zero-Trust-Prinzip. Zero Trust bedeutet, dass sich alle Beteiligten generell nicht vorbehaltslos vertrauen. Stattdessen muss die Vertrauenswürdigkeit fortlaufend überprüft werden. Jedes Mal, wenn ein Nutzer auf einen Dienst zugreift, muss das Vertrauen neu aufgebaut werden. Dieser Vertrauensnachweis verfällt sofort nach dem Zugriff auf den Dienst.

Damit unterscheidet sich Zero Trust grundlegend vom bisherigen System, das nur eine Abschottung nach Außen vornimmt. Zero Trust schützt also auch vor internen Bedrohungen. „Bei der Fachanwendung sollte die ultimative Entscheidung liegen, wem sie vertraut und wem nicht“, so Diening. Die Nutzer authentisieren sich gegenüber dem Fachdienst mit ihrer digitalen Identität, die sie von einem Identitätsprovider erhalten haben. Weil gemäß Zero Trust der Fachdienst dem Identitätsprovider nicht vollständig vertraut, benötigt er noch eine weitere gesicherte Information über den Nutzer, die völlig unabhängig ist von der ersten.

Wir versuchen, im Februar 2024 eine neue Regelung zu finden, die auch längere Speicherfristen ermöglicht.

Das Konzept sieht deshalb vor, dass das Smartphone, auf dem die digitale Identität gespeichert ist, als zweiter Faktor dient. Die digitale Identität wird mittels Biometrie oder Pin freigeschaltet. „Wie oft dieser Prozess (einer inneren Identifizierung) erfolgen muss, hängt von der Qualität des Smartphones ab“, so Diening. Bei allen Geräten mit iOS und Android ab Version 9 ist die enthaltene Sicherheitstechnologie so fortgeschritten, dass die digitale Identität über einen längeren Zeitraum – im Idealfall so lange das Handy benutzt wird, auf diesem gespeichert werden kann. Zurzeit gibt es zwar aufgrund einer Übereinkunft mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Begrenzung. „Wir versuchen, im Februar 2024 eine neue Regelung zu finden, die auch längere Speicherfristen ermöglicht“, so Diening.

Bei der TI 2.0 sollen alle Informationen über den Nutzer an einem Policy Decision Point (PDP) zusammengeführt werden, der vor der jeweiligen Fachanwendung sitzt. Der PDP entscheidet dann, ob der Nutzer Zugang zum Fachdienst erhält. „In unserem Konzept steht der Nutzer unter der Kontrolle des Fachdienstes und das Regelwerk für die Prüfung stammt von der Gematik“, erklärt Steffen Ullrich, Technology Fellow Research, Products and Strategy beim Konsortialführer Genua. Der Fachdienst selbst erhält keine Informationen über den Nutzer. Der PDP erfährt vom Identitätsprovider, dass der Nutzer authentifiziert wurde und vom Gerätemanagement, dass das Endgerät registriert ist und die erforderlichen Sicherheitseigenschaften erfüllt. Der PDP prüft außerdem, ob es noch zusätzliche Anforderungen zu berücksichtigen gilt, etwa wenn die Anmeldung vom Ausland (erkennbar an der IP-Adresse) aus erfolgt und von dort nicht auf den Fachdienst zugegriffen werden darf.

Diese höheren Anforderungen lassen sich über die Zero-Trust-Architektur durchsetzen.

„Wenn alles stimmig ist, soll die Authentifizierung so einfach ablaufen wie bei einem E-Mail-Anbieter oder Bezahldienstleister“, so Diening. Falls Zweifel auftreten, kommen höhere Authentifizierungsmechanismen (Step-up-Authentification) zum Einsatz. Das Konzept sieht einen Authentifizierungsprozess vor, der so anwenderfreundlich gestaltet ist, wie ihn die Nutzerinnen und Nutzer aus ihrer privaten Erfahrung kennen.

Der Arzt soll sich zum Beispiel an seinem Praxis-PC für einen Fachdienst anmelden und diese Anmeldung weiterverwenden können, um zum Beispiel eine ePA (elektronische Patientenakte) zu befüllen oder ein eRezept zu verordnen. Geplant ist, die Sicherheit dynamisch nach dem Bedarf auszurichten. Das bedeutet zum Beispiel, dass das Endgerät eines Patienten, welches in der Regel ausschließlich persönliche Daten enthält, einen geringeren Schutzbedarf aufweist als beispielsweise das Endgerät eines Arztes, auf dem vielen Daten verschiedener Patienten gespeichert sind. „Diese höheren Anforderungen lassen sich über die Zero-Trust-Architektur durchsetzen“, erklärt Ullrich.

So können Mindestanforderungen für die Sicherheit des Betriebssystems festgelegt werden. Bei Unterschreiten dieser Anforderungen wird der Zugriff erst nach einer Aktualisierung des Systems wieder erlaubt. „Das ist der Unterschied zu aktuellen TI, bei der die Sicherheit beim Konnektor aufhört“, so Ullrich.

Besondere Anforderungen des Gesundheitswesens

Die TI 2.0 verwendet Standard-Internettechnik. Dennoch musste das Konsortium die Besonderheiten des Gesundheitswesens im Vergleich zu einer Firmenumgebung berücksichtigen. So erhalten Patienten zum Beispiel kein Endgerät von einem Arbeitgeber, das vielleicht gewissen Einschränkungen unterliegt, aber für hohe Sicherheit konfiguriert ist. Die TI 2.0 muss so ausgelegt sein, dass sie mit den vielen verschiedenen Endgeräten funktioniert, welche die Nutzer bereits verwenden. Auch muss sie so einfach zu benutzen sein, dass es nicht andauernd zu Supportproblemen kommt.

Wir können keine firmenweite Risikobetrachtung vornehmen und an der einen oder anderen Stelle vielleicht Kompromisse eingehen.

Und schließlich geht es um Patienten- und nicht um Firmendaten. „Wir können keine firmenweite Risikobetrachtung vornehmen und an der einen oder anderen Stelle vielleicht Kompromisse eingehen“, so Ullrich. „Das heißt, wir mussten bei der Konzepterstellung komplett anders denken.“ Deshalb gibt es in der TI 2.0 andere Vertrauensverhältnisse.

Ein Unternehmen, das Herr über seine Daten ist, kann anders vorgehen als ein Fachdienst, der Gesundheitsdaten verwaltet. Eine Panne beim Identitätsprovider einer Krankenkasse zum Beispiel könnte dazu führen, dass ein Angreifer auf die Daten sämtlicher Versicherter dieser Kasse zugreifen kann. Für das Sicherheitskonzept bedeutet dies, dass man der Krankenkasse nicht hundertprozentig vertrauen kann. „In der Zero-Trust-Architektur des Gesundheitswesens sind deshalb viele Schutzmechanismen enthalten, die man normalerweise nicht findet“, so Ullrich.

Neu: Internationale Standards

Im Unterschied zur aktuellen TI, die überwiegend proprietäre Technik der deutschen Industrie verwendet, setzt das Konzept für die TI 2.0 auf internationale Standards. „Die Eigenkreationen haben einerseits den Vorteil, dass wir die verschiedenen Abläufe sehr genau kontrollieren können“, erläutert Diening. „Andererseits verursachen sie sehr lange Entwicklungszyklen mit den dadurch verbundenen hohen Kosten.“ Durch die Verwendung von Industrieprodukten, die auf internationalen Standards basieren, sich im praktischen Einsatz bei vielen Millionen Internetnutzern bewährt haben und von vielen Sicherheitsexperten andauernd kontrolliert werden, verspricht sich die gematik eine sehr hohe Sicherheit.

Die beiden größten Herausforderungen

Was im Feinkonzept noch nicht gelöst ist, ist ein Ersatz für die Komfortsignatur. Damit kann ein Arzt in der alten TI mit einer Pin-Eingabe bei gesteckter Smartcard (eHBA, elektronischer Heilberufsausweis) bis zu 250 elektronische Signaturen auslösen, beispielsweise für elektronische Verordnungen oder Arbeitsunfähigkeitsbescheinigungen. Die Gematik kann den Konnektor und die Smartcards erst dann hinter sich lassen, wenn sie einen Ersatz für die Komfortsignatur hat. „Die auf dem Markt erhältlichen Fernsignaturen bieten nicht den Komfort, wie wir ihn zurzeit mit dem Konnektor in der Arztpraxis realisieren können“, erläutert Diening. Die Gematik beschäftigt sich deshalb zurzeit damit, Fernsignaturen in die TI 2.0 zu integrieren, die ähnlich sicher sind wie die mit dem Konnektor erzeugten Signaturen.

Die zweite große Herausforderung besteht darin, das einheitliche Konzept für die TI 2.0 in verschiedenen Größen von IT-Umgebungen unterzubringen – von der kleinen Arztpraxis bis zum großen Uniklinikum.

Wie geht es jetzt weiter?

„Die Gematik hat die technische Machbarkeit geprüft“, stellt Diening fest. „Das Konzept hat gezeigt, dass es in den verschiedenen Szenarien – von der einzelnen Arztpraxis bis zum Universitätsklinikum – unterschiedliche Ausprägungen geben muss.“ Es soll jetzt schrittweise – Anwendung für Anwendung – in der Praxis umgesetzt werden. „Wir werden keinen Wechsel der TI vornehmen, indem wir zu einem bestimmten Zeitpunkt einen Schalter umlegen“, betont Diening.

Wir werden keinen Wechsel der TI vornehmen, indem wir zu einem bestimmten Zeitpunkt einen Schalter umlegen.

Zum Start beginnt die Gematik mit der E-Rechnung. Ältere Anwendungen sollen zu einem späteren Zeitpunkt folgen. Wenn die Umstellung des Netzes abgeschlossen ist und die zentralen Komponenten nicht mehr benötigt werden, ändert sich mit Zero Trust auch ein Stück weit die Rolle der Gematik. „An der Rolle der Governance wird sich hingegen nichts ändern“, meint Diening.

Derzeit sind noch keine Kommentare vorhanden. Schreiben Sie den ersten Kommentar!

Jetzt einloggen